Віртуальна пастка для заманювання зловмисників, щоб ви могли покращити політику безпеки – ось на що спрямований honeypot!

Що таке криптовалюта honeypot і для чого вона використовується?

Програми смарт-контрактів у децентралізованій мережі вузлів можуть виконуватися на сучасних блокчейнах, таких як Ethereum. Смарт-контракти стають все більш популярними і цінними, що робить їх більш привабливою мішенню для зловмисників. За останні роки хакери атакували кілька смарт-контрактів.

Однак, схоже, набирає обертів нова тенденція, а саме: зловмисники більше не шукають вразливі контракти, а застосовують більш проактивну стратегію. Замість цього вони намагаються обдурити своїх жертв, щоб ті потрапили в пастку, розсилаючи контракти, які здаються вразливими, але містять приховані пастки. Для опису цього унікального типу контрактів використовується термін "медові горщики". Але що ж таке криптопастка "медовий горщик"?

Honeypots – це смарт-контракти, які, як видається, мають проблему в дизайні, що дозволяє довільному користувачеві викачувати ефір (рідну валюту Ethereum) з контракту, якщо користувач заздалегідь надішле певну кількість ефіру на рахунок контракту. Однак, коли користувач намагається використати цей очевидний недолік, відкривається другий, поки що невідомий люк, який перешкоджає успішному виведенню ефіру. Тож, що робить горщик з медом?

Мета полягає в тому, щоб користувач повністю зосередився на видимій слабкості та ігнорував будь-які ознаки того, що контракт має другу вразливість. Атаки типу "медовий горщик" працюють тому, що людей часто легко обдурити, як і в інших видах шахрайства. Як наслідок, люди не завжди можуть кількісно оцінити ризик, зважаючи на свою скупість і припущення. Тож, чи є медові горщики незаконними?

Як працює шахрайство з "медовими горщиками"?

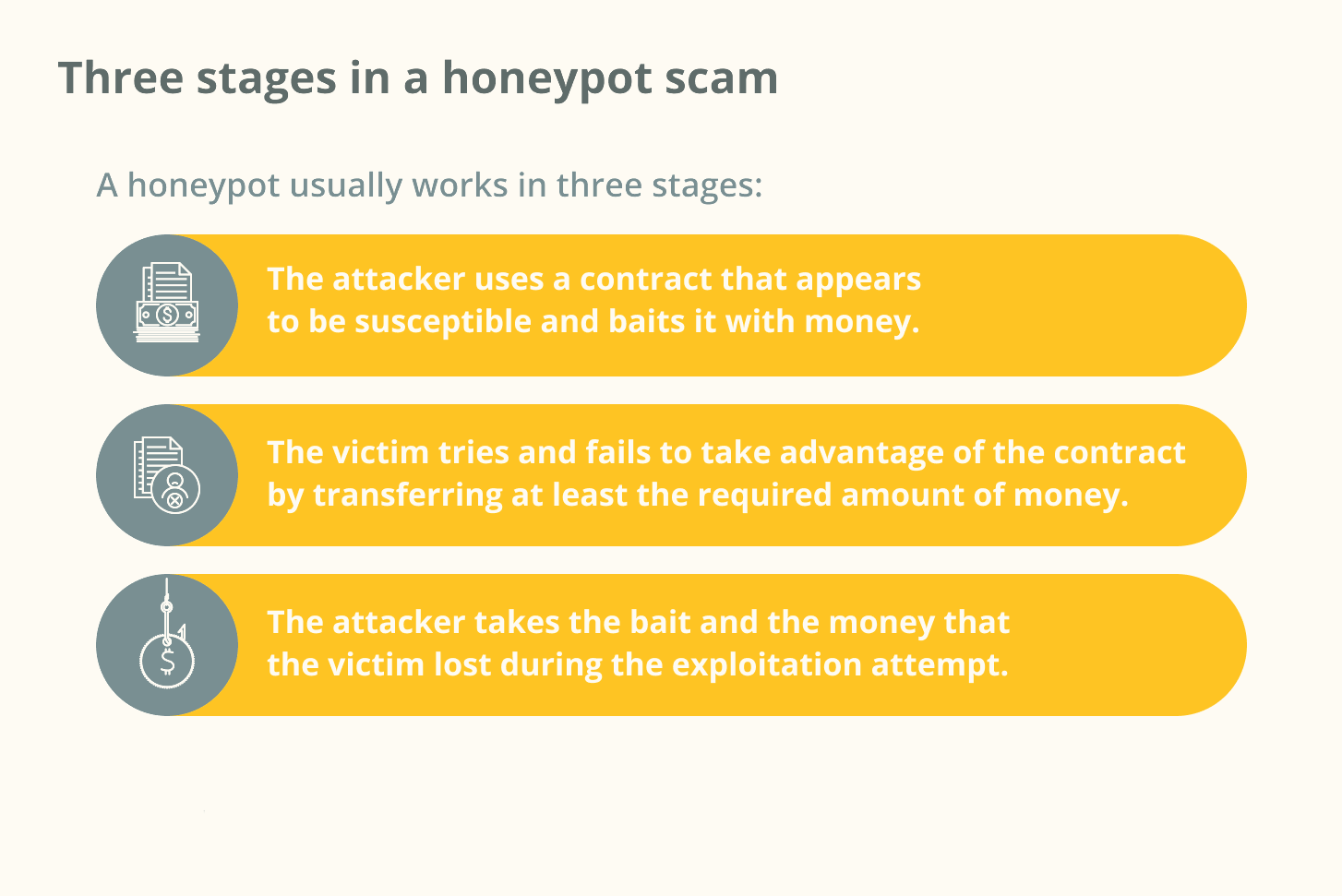

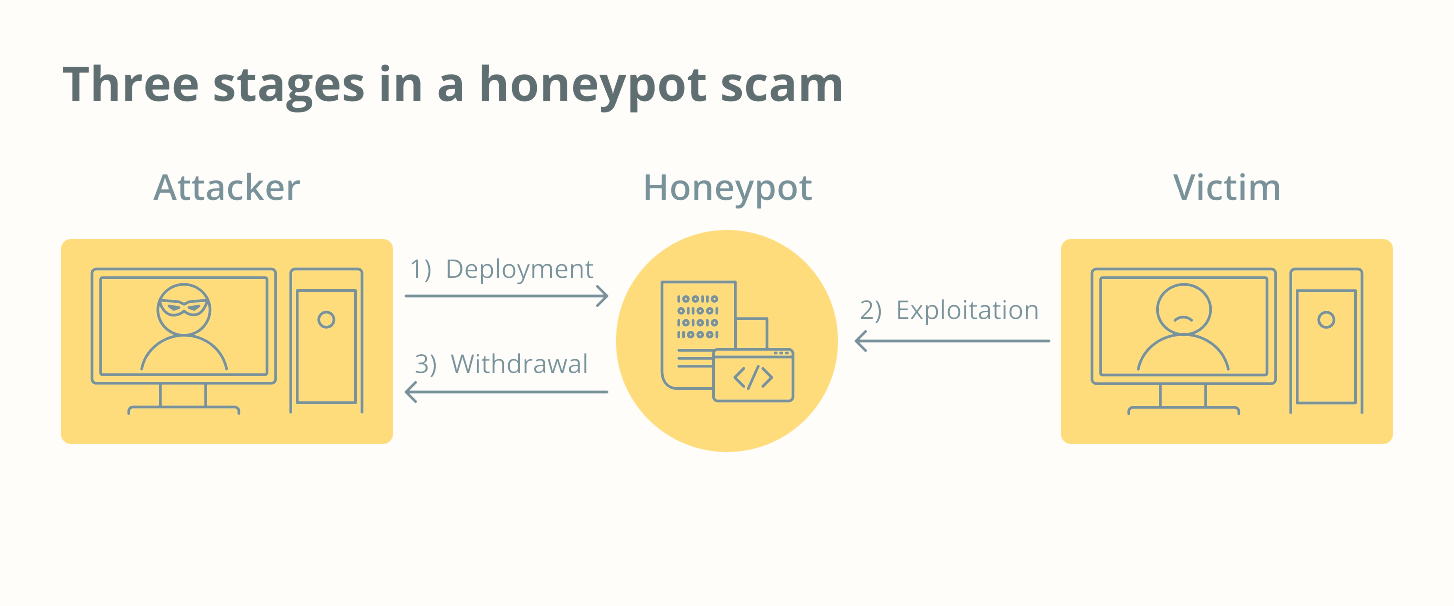

При крипто-кібератаках, таких як "горщики", гроші користувача будуть заблоковані, і тільки творець "горщика" (зловмисник) зможе їх відновити. Зазвичай honeypot працює в три етапи:

Для того, щоб налаштувати "вулики" в смарт-контрактах Ethereum, зловмиснику не потрібні якісь специфічні навички. Насправді зловмисник має ті ж навички, що і звичайний користувач Ethereum. Йому потрібні лише гроші, щоб налаштувати смарт-контракт і заманити його на приманку. Операція "медовий горщик", як правило, складається з комп’ютера, програм і даних, які імітують поведінку реальної системи, що може бути привабливою для зловмисників, наприклад, пристроїв Інтернету речей, банківської системи, комунальної або транзитної мережі.

Незважаючи на те, що він виглядає як частина мережі, він ізольований і контролюється. Оскільки законні користувачі не мають мотивів для доступу до "медового горщика", всі спроби зв’язатися з ним розцінюються як ворожі. Часто "медові горщики" розміщують у демілітаризованій зоні (ДМЗ) мережі. Ця стратегія відокремлює їх від провідної виробничої мережі, але зберігає зв’язок з нею. За "медовим горщиком" у ДМЗ можна спостерігати здалеку, поки зловмисники отримують до нього доступ, що зменшує небезпеку компрометації основної мережі.

Щоб виявити спроби проникнення у внутрішню мережу, "вулики" можна розмістити за межами зовнішнього брандмауера, обличчям до інтернету. Фактичне місце розташування "медового горщика" залежить від його складності, типу трафіку, який він хоче залучити, і від того, наскільки близько він розташований до критично важливих бізнес-ресурсів. Вона завжди буде ізольована від виробничого середовища, незалежно від того, де вона розміщена.

Журналювання та перегляд активності в honeypot дає уявлення про ступінь і типи загроз, з якими стикається мережева інфраструктура, а також відволікає увагу зловмисників від реальних активів. Кіберзлочинці можуть заволодіти "медовими горщиками" і використовувати їх проти компанії, яка їх створила. Кіберзлочинці також використовували "медовухи" для отримання інформації про дослідників або організації, слугували приманкою та поширювали дезінформацію.

Honeypots часто розміщуються на віртуальних машинах. Наприклад, якщо "вулики" скомпрометовані шкідливим програмним забезпеченням, їх можна швидко відновити. Наприклад, медова мережа складається з двох або більше медоносів у мережі, тоді як медова ферма – це централізована колекція медоносів та інструментів для аналізу.

Розгортання та адміністрування Honeypot може здійснюватися за допомогою як відкритих, так і комерційних рішень. Існують системи Honeypot, які продаються окремо, а також системи Honeypot, які поєднуються з іншим програмним забезпеченням для безпеки і рекламуються як технологія обману. Програмне забезпечення Honeypot можна знайти на GitHub, що може допомогти новачкам навчитися користуватися ними.

Типи програм-ботів

Існує два типи горщиків, заснованих на розробці та розгортанні смарт-контрактів: дослідницькі та виробничі горщики. Дослідницькі горщики збирають інформацію про атаки і використовуються для аналізу ворожої поведінки в природних умовах.

Вони збирають інформацію про тенденції зловмисників, вразливості та штами шкідливого програмного забезпечення, на які наразі націлені зловмисники, вивчаючи як ваше середовище, так і зовнішній світ. Ця інформація може допомогти вам прийняти рішення щодо превентивного захисту, пріоритетів виправлень та майбутніх інвестицій.

З іншого боку, виробничі горщики спрямовані на виявлення активного проникнення в мережу та обман зловмисника. Вони надають додаткові можливості для моніторингу та заповнюють прогалини у виявленні, пов’язані зі скануванням мережі та бічними переміщеннями; таким чином, отримання даних залишається першочерговим завданням.

Виробничі honeypots запускають служби, які зазвичай працюють у вашому середовищі разом з іншими виробничими серверами. Дослідницькі горщики складніші і зберігають більше типів даних, ніж виробничі горщики.

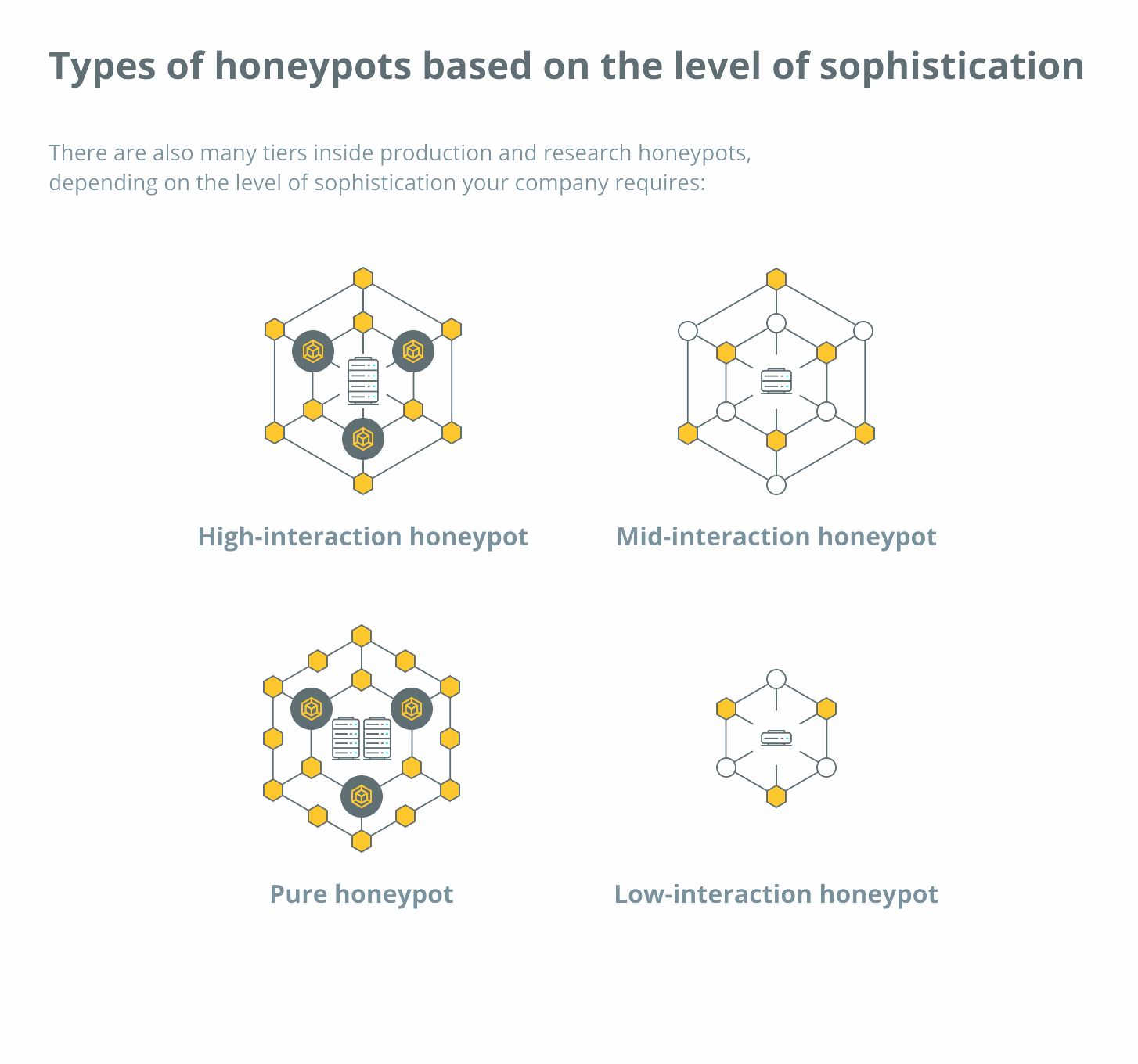

Усередині виробничих і дослідницьких "медових горщиків" також є багато рівнів, залежно від рівня складності, необхідного вашій компанії:

- Високоінтерактивний "медовий горщик": Його можна порівняти з "чистим" горщиком меду, оскільки в ньому працює велика кількість сервісів, але він менш складний і зберігає менше даних. Хоча медові горщики з високою взаємодією не призначені для відтворення повномасштабних виробничих систем, вони запускають (або створюють враження, що запускають) всі сервіси, які зазвичай асоціюються з виробничими системами, в тому числі функціонуючі операційні системи.

Компанія, що розгортає систему, може спостерігати за звичками та стратегіями зловмисників, використовуючи цю форму "медових горщиків". Високоінтегровані горщики потребують багато ресурсів і їх складно підтримувати, але результати можуть бути варті того.

- Середній рівень взаємодії: Вони імітують характеристики прикладного рівня, але не мають операційної системи. Вони намагаються завадити або спантеличити зловмисників, щоб бізнес мав більше часу, щоб зрозуміти, як правильно реагувати на атаку.

- "Медовий горщик" з низьким рівнем взаємодії: Це найпопулярніша модель, яка використовується у виробничому середовищі. Маловзаємодіючі "медові горщики" запускають кілька служб і в першу чергу використовуються як інструмент раннього виявлення атак. Багато команд безпеки встановлюють багато таких систем у різних сегментах своєї мережі, оскільки їх легко налаштовувати та обслуговувати.

- Чистий медовий горщик: Ця великомасштабна, подібна до виробничої, система працює на кількох серверах. Вона наповнена датчиками і містить "конфіденційні" дані та інформацію про користувачів. Інформація, яку вони надають, є безцінною, навіть якщо вона може бути складною і складною в управлінні.

Кілька технологій-медівниць

Нижче наведені деякі з використовуваних технологій honeypot:

- Клієнтські вулики: Більшість "медових горщиків" – це сервери, які прослуховують з’єднання. Клієнтські "медові горщики" активно шукають шкідливі сервери, націлені на клієнтів, і стежать за ними на предмет будь-яких підозрілих або несподіваних змін. Ці системи зазвичай віртуалізовані і мають план стримування, щоб убезпечити дослідницьку команду.

- Шкідливе програмне забезпечення: Виявляють шкідливе програмне забезпечення, використовуючи встановлені канали реплікації та атаки. "Медовий горщик" (наприклад, Ghost) був розроблений так, щоб виглядати як USB-накопичувач. Наприклад, якщо комп’ютер заражається шкідливим програмним забезпеченням, яке поширюється через USB, "медовий горщик" обманом змусить шкідливе програмне забезпечення заразити імітований пристрій.

- Павутинні мережі (Honeynet): Вулик – це мережа з декількох вуликів, а не одна система. Вони призначені для відстеження дій і мотивів зловмисника, а також для перехоплення всього вхідного і вихідного зв’язку.

-

Що таке тест Хоуві та його вплив на криптовалюту?

Вплив тесту Хоуві на ккриптовалюту пояснення – юридичні наслідки, вимоги до відповідності та інше. Що таке тест Хоуві ? Тест Хоуі – це юридичний тест ,…

-

Здатність криптовалютної спільноти до інновацій перевершує лише її вплив на формування нових трендів, про що свідчить поява NFT. Але що таке NFT? NFT -…

-

Що таке DApps? Все, що потрібно знати про децентралізовані додатки

Децентралізовані додатки (DApps) – це, по суті, версії додатків на основі смарт-контрактів на базі бблокчейну популяризовані мережею Ethereum. Вони…

-

Що таке токени, прив’язані до особистості (SBT), і як вони працюють?

Soulbound tokens (SBT) – це ттокеницифрової ідентичності, які представляють характеристики або репутацію людини або організації. Створивши альтернативну…

-

Що таке смуги Боллінджера і як їх використовувати в криптотрейдингу?

Смуги Боллінджера – це індикатори волатильності, що використовують цінові діапазони. Трейдери купують біля нижньої смуги і продають біля верхньої….

- Відкриті поштові ретранслятори та відкриті проксі-сервери імітуються за допомогою спам-ханів. Спамери спочатку надсилають електронного листа собі, щоб протестувати доступний поштовий ретранслятор. Якщо він виявиться успішним, вони розішлють величезну кількість спаму. Ця форма "медового горщика" може виявити і розпізнати тест і успішно заблокувати величезну кількість спаму, що слідує за ним.

- База даних-приманка: Оскільки ін’єкції мовою структурованих запитів часто можуть залишатися невиявленими брандмауерами, деякі організації розгортають брандмауер баз даних для створення баз даних-приманок і забезпечення підтримки "мишоловки".

Як виявити криптовалютну "мишоловку"?

Вивчення історії торгівлі є одним з методів розпізнавання кркриптовалютиquot;мисливця за головами". Криптовалюта, як правило, повинна дозволяти вам купувати і продавати її, коли ви цього забажаєте. У випадку шахрайства типу "медовий горщик" монету буде багато купувати, але людям буде важко її продати. Це вказує на те, що це не легальна монета, і вам слід її уникати.

Більше того, підхід науки про дані, заснований на поведінці транзакцій за контрактом, може бути використаний для класифікації контрактів як медових горщиків або не-медових горщиків.

Де в смарт-контрактах Ethereum можуть виникати "медові горщики"?

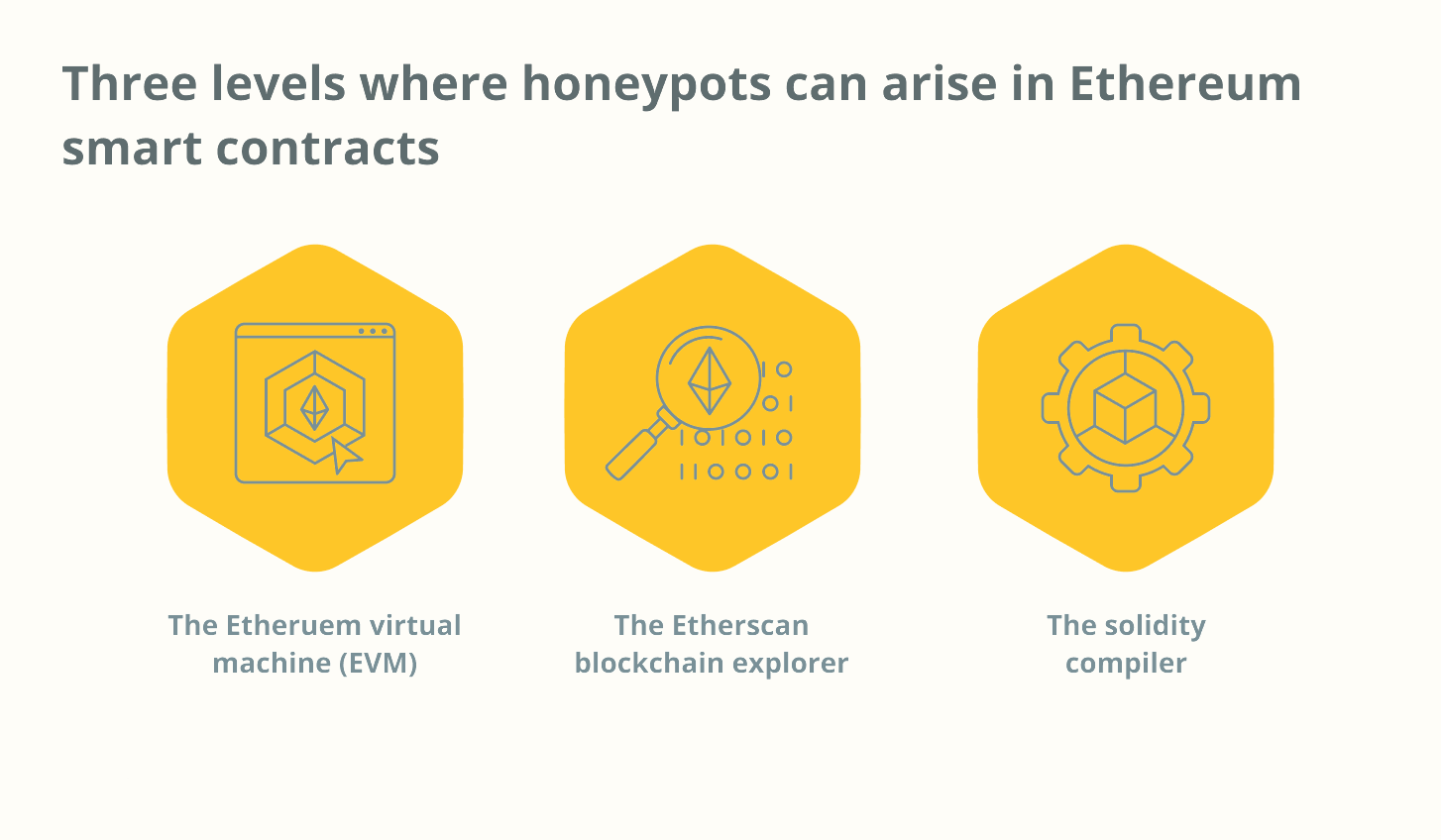

"Медові горщики" можуть з’являтися в трьох різних сферах реалізації смарт-контрактів Ethereum. Це три рівні:

- Віртуальна машина Etheruem (EVM) – хоча EVM дотримується чітко встановленого набору стандартів і правил, автори смарт-контрактів можуть представляти свій код таким чином, що він вводить в оману або є незрозумілим на перший погляд. Така тактика може дорого коштувати нічого не підозрюючому хакеру.

- Надійність компілятора – компілятор є другою сферою, де розробники смарт-контрактів можуть отримати вигоду. Хоча деякі помилки на рівні компілятора добре задокументовані, інші можуть бути не задокументовані. Ці "медові горщики" може бути важко виявити, якщо контракт не був протестований в реальних умовах.

- Дослідник блокчейну Etherscan – третій тип "медових горщиків" ґрунтується на тому, що дані, представлені в дослідниках блокчейну, є неповними. Хоча багато людей беззаперечно вірять даним Etherscan, вони не обов’язково показують повну картину. З іншого боку, хитрі розробники смарт-контрактів можуть скористатися деякими особливостями експлорера.

Як захиститися від шахрайства з honeypot-контрактами?

У цьому розділі ви дізнаєтеся, як уникнути шахрайства з honeypot-контрактами і не втратити свої гроші. Існують інструменти, які допоможуть вам бачити червоні сигнали та уникати цих валют. Наприклад, використовуйте Etherscan, якщо монета, яку ви купуєте, знаходиться в мемережі Ethereumабо BscScan, якщо монета, яку ви розглядаєте, знаходиться в Binance Smart Chain.

Дізнайтеся Token ID вашої монети та введіть його на відповідному веб-сайті. На наступній сторінці перейдіть до "Token Tracker". З’явиться вкладка "Власники". Там ви зможете побачити всі гаманці, в яких зберігаються токени, а також пули ліквідності. На жаль, існує безліч комбінацій елементів, про які слід знати. Нижче наведені деякі "червоні прапорці", про які варто знати, щоб захиститися від криптовалютних шахрайств на honeypot:

- Відсутність мертвих монет: Якщо більше 50% монет знаходяться в мертвому гаманці, проект відносно захищений від витягування килима (але не "вулик") (зазвичай позначається як 0x00000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000). Якщо менше половини монет мертві або жодна з них не мертва, будьте обережні.

- Без аудиту: Шанси знайти "медовий горщик" майже завжди знижуються, якщо аудит проводить компанія, якій ви довіряєте.

- Власники великих гаманців: Уникайте кркриптовалютi>, які мають лише один або кілька гаманців.

- Уважно вивчіть їхній веб-сайт: Це має бути досить просто; але якщо сайт виглядає поспішно і розроблений неякісно, це тривожний знак! Один з трюків – зайти на whois.domaintools.com і ввести доменне ім’я, щоб побачити, коли його було зареєстровано для веб-сайту. Ви можете бути абсолютно впевнені, що це шахрайство, якщо домен був зареєстрований протягом 24 годин або менше з моменту запуску проекту.

- Перевірте їхні соціальні мережі: Шахрайські проекти зазвичай мають вкрадені і неякісні фотографії, граматичні проблеми і непривабливі "спам-повідомлення" (наприклад, "скиньте свою адресу ETH нижче!"), відсутність посилань на відповідну інформацію про проект і так далі.

Token Sniffer – ще один чудовий ресурс для виявлення криптовалют-"медових горщиків". Шукайте результати "Автоматизованого аудиту контрактів", ввівши ідентифікатор токена у верхньому правому куті. Тримайтеся подалі від проекту, якщо є якісь попередження. Оскільки багато проектів зараз використовують шаблони контрактів, вказівка "Немає попередніх контрактів з подібними токенами" може бути хибнопозитивною.

Якщо ваша монета зареєстрована в Binance Smart Chain, перейдіть на PooCoin, знову введіть ідентифікатор токена і стежте за графіками. Тримайтеся подалі, якщо немає жодного гаманця, що продає монету, або якщо тільки один або два гаманці продають обрану вами монету. Швидше за все, це "мишоловка". Якщо багато гаманців продають обрану вами монету, це не є "медовим горщиком". Нарешті, ви повинні провести ретельне дослідження, перш ніж розлучатися з важко заробленими грошима, купуючи криптовалюту.

Чим honeypot відрізняється від honeynet?

Ханінет – це мережа, що складається з двох або більше вуликів. Може бути корисно мати з’єднану мережу "вуликів", яка пов’язана між собою. Вона дозволяє компаніям відстежувати, як зловмисник взаємодіє з одним ресурсом або точкою мережі, а також як він переміщується між точками мережі і взаємодіє з багатьма точками одночасно.

Мета – переконати хакерів у тому, що вони успішно зламали мережу; отже, додавання більшої кількості фальшивих мережевих точок до реалістичності схеми. Технологію обману називають технологією обману для більш досконалих реалізацій, таких як брандмауери нового покоління, системи виявлення вторгнень (IDS) і безпечні веб-шлюзи. Системи виявлення вторгнень – це пристрої або програмне забезпечення, які відстежують ворожу активність або порушення політики в мережі. Автоматизовані можливості технології обману дозволяють "медовому горщику" реагувати на потенційних зловмисників у режимі реального часу.

Honeypots можуть допомогти компаніям не відставати від постійно мінливого ландшафту ризиків у міру появи кіберзагроз. Вони надають життєво важливу інформацію для забезпечення готовності організації і, можливо, є найкращим засобом, щоб зловити зловмисника на місці злочину, навіть якщо неможливо передбачити і запобігти кожній атаці. Вони також є хорошим джерелом знань для фахівців з кібербезпеки.

Які плюси і мінуси у горщиків для меду?

Honeypots збирають дані про реальні атаки та іншу незаконну діяльність, надаючи аналітикам багатий багаж знань. Крім того, зменшується кількість помилкових спрацьовувань. Наприклад, звичайні системи виявлення кібербезпеки можуть генерувати багато хибних спрацьовувань, але honeypot мінімізує кількість хибних спрацьовувань, оскільки справжні користувачі не мають мотивів зв’язуватися з honeypot.

Крім того, "медовий горщик" є вигідною інвестицією, оскільки він взаємодіє лише зі шкідливими діями і не вимагає високопродуктивних ресурсів для обробки величезних обсягів мережевих даних у пошуках атак. Нарешті, навіть якщо зловмисник використовує шифрування, honeypots можуть виявити зловмисні дії.

Хоча honeypots мають багато переваг, вони також мають багато недоліків і ризиків. Наприклад, honeypots збирають дані тільки в разі атаки. Не було спроб отримати доступ до "медового горщика", отже, не існує даних для вивчення атаки.

Крім того, зловмисний трафік, отриманий мережею-"горщиком", збирається лише тоді, коли на неї здійснюється атака; якщо зловмисник підозрює, що мережа є "горщиком", він буде уникати її.

"Бочки" зазвичай можна відрізнити від легальних виробничих систем, а це означає, що досвідчені хакери можуть легко відрізнити виробничу систему від "бочки", використовуючи техніку системного дактилоскопування.

Незважаючи на те, що "горщики" ізольовані від реальної мережі, вони врешті-решт певним чином з’єднуються, щоб дозволити адміністраторам отримати доступ до даних, які в них зберігаються. Через те, що вони намагаються заманити хакерів для отримання root-доступу, вулики з високим рівнем взаємодії часто вважаються більш ризикованими, ніж вулики з низьким рівнем взаємодії.

Загалом, "медовий горщик" допомагає дослідникам зрозуміти ризики в мережевих системах, але його не слід використовувати замість стандартних IDS. Наприклад, якщо honeypot налаштована неправильно, вона може бути використана для отримання доступу до реальних систем або як стартовий майданчик для атак на інші системи.